Укладка ЦСП на деревянный пол, монтаж цементно-стружечных плит

ЦСП можно крепить к несущим конструкциям с помощью шурупов и специальных гвоздей. Все виды соединительных элементов должны обладать антикоррозийной поверхностью.

Внимание! Перед установкой ЦСП необходимо убедиться в вертикальности и горизонтальности расположения элементов каркаса. Элементы каркаса должны находиться в одной плоскости.

КРЕПЛЕНИЕ ЦСП С ПОМОЩЬЮ ГВОЗДЕЙ

Для крепления плит необходимо использовать винтовые оцинкованные гвозди от 2,5 мм. Размер гвоздей выбирается из условия, чтобы длина защемлённой части была не менее двух толщин листа ЦСП и не менее 10 диаметров гвоздя (см. таблицу).

КРЕПЛЕНИЕ ЦСП С ПОМОЩЬЮ ШУРУПОВ

Отверстия для шурупов рекомендуется просверлить предварительно, с углублениями для их головок диаметром в 1,2 раза больше, чем диаметр шурупа. Для крепления плит без предварительного сверления отверстий можно применять только шурупы-саморезы, с упроченным остриём и потайной головкой, снабжённой лезвиями для образования углубления под её размеры.

Например, шурупы-саморезы немецкого производства компании Eurotec. Шурупы Eurotec Paneltwistec с потайной головкой из голубой оцинкованной стали имеют режущие кромки на нижней части для зенковки.

Оцинкованное покрытие предотвращает коррозию, тем самым окрашенная поверхность ЦСП защищена от проявления ржавчины. Шурупы имеют шлиц TX 15. Этот шлиц способен передавать большой момент вращения без деформации биты и инструмента. Шурупы предлагаемого размера подходят для крепления ЦСП толщиной 8, 10 и 12 мм. Шурупы Eurotec Paneltwistec вы можете приобрести у наших дилеров.

Для крепления плит к конструкции возможно использование шурупов, предназначенных для гипсокартонных плит. Размер шурупов выбирается из условия, чтобы длина защемлённой части была не менее двух толщин листа ЦСП и не менее 10 диаметров шурупа (см. п. 5.1). Расстояние между шурупами выбирается по схеме, описанной в п.5.1. Для профессионального крепления рекомендуется применение шуруповертов с пневматическим или электроприводом.

Минимальный размер гвоздей и шурупов в зависимости от толщины ЦСП и диаметра нагеля

| Диаметр, мм |

Толщина ЦСП, мм | ||||||

|---|---|---|---|---|---|---|---|

| 8 мм | 10 мм | 12 мм | 16 мм | 20 мм | 24 мм | 36 мм | |

| 2,5 | 35 | 35 | 40 | 50 | — | — | — |

| 3 | 40 | 40 | 45 | 50 | 60 | — | — |

| 3,5 | — | 50 | 55 | 60 | 75 | — | |

| 4 | — | — | — | 60 | 60 | 75 | 110 |

| 4,5 | — | — | — | 65 | 65 | 75 | 110 |

| 5 | — | — | — | 70 | 70 | 75 | 110 |

| 5,5 | — | — | — | — | 75 | 80 | 110 |

| 6 | — | — | — | — | — | 85 | 110 |

Для обеспечения технологически правильного крепления ЦСП необходимым требованием является соблюдение шага между крепёжными элементами, расстояний между ними и краями плит.

| Толщина плиты, мм |

Расстояние, мм | ||||||

|---|---|---|---|---|---|---|---|

| от кромки, a (мин.) |

вдоль крайних рёбер, b (макс.) |

вдоль средних рёбер, c (макс.) |

|||||

| 8, 10, 12 | 20 | 200 | 400 | ||||

| 16 | 25 | 300 | 600 | ||||

| 20 | 25 | 300 | 600 | ||||

| 24 | 25 | 400 | 800 | ||||

| 36 | 40 | 600 | 1200 | ||||

Крепление ЦСП к каркасу

1 — деревянный брус; 2 — ЦСП; 3 — стальная стойка; 4 — шуруп; d — длина шурупа.

Примечание: при использовании обычных шурупов отверстия для них просверливают диаметром, равным 1,2 диаметра винта; рекомендуется выполнять углубление для потайной головки.

ШВЫ (РАЗМЕЩЕНИЕ И ВЫПОЛНЕНИЕ)

ЦСП «ТАМАК», как и любой материал, изготовленный из древесины, при изменении влажности подвергаются процессам сжатия и растяжения. Поэтому большое количество швов (малый формат плит) приводит к незначительному смещению плит, а малое количество швов (большой формат плит) — к большему смещению. Смещения приостанавливаются посредством крепления плит в самом шве. В ходе многолетних испытаний была выявлена тенденция к сжатию плит, которой следует уделить особое внимание при выполнении закрытых швов. С целью предотвращения образования трещин в строительной смеси для заделки швов, ширина закрытого, видимого компенсационного шва должна составлять 8 мм для внешнего использования и 4 мм для внутреннего. Самое надёжное и простое решение с монтажной, технической и эстетической точек зрения представляет собой незакрытый, видимый компенсационный шов шириной 4-8 мм.

Внимание! Плиты ЦСП поставляются с завода с содержанием влаги 9 ± 3%. До монтажа плиты должны быть защищены от воздействия влаги.

КРАЯ И ШВЫ

Весомое значение при выборе способа конструирования краёв и швов придаётся внешнему и внутреннему климату, и особенно воздействию влаги. Возможные конструкции краёв и швов достаточно многообразны. Наиболее распространенные решения представлены ниже.

Варианты швов между ЦСП

1 — полоса гидроизоляционного материала. 2 — эластичная мастика (герметик).

Крепление к каркасу

%PDF-1.5 % 1 0 obj >/OCGs[7 0 R 8 0 R]>>/Pages 3 0 R/Type/Catalog>> endobj 2 0 obj >stream application/pdf

did:29c7d709-fa53-994a-9b21-16d14fbefc9cuuid:551634d8-3fee-4df4-9690-dfdde1473194proof:pdfuuid:120ad0fe-7182-429d-baf7-b9b53bb8a157xmp.did:b972f94c-f1ef-de45-a5cf-5c6fe2d3a0f4uuid:9E3E5C9A8C81DB118734DB58FDDE4BA7proof:pdf

did:29c7d709-fa53-994a-9b21-16d14fbefc9cuuid:551634d8-3fee-4df4-9690-dfdde1473194proof:pdfuuid:120ad0fe-7182-429d-baf7-b9b53bb8a157xmp.did:b972f94c-f1ef-de45-a5cf-5c6fe2d3a0f4uuid:9E3E5C9A8C81DB118734DB58FDDE4BA7proof:pdf 00

endstream

endobj

3 0 obj

>

endobj

10 0 obj

>/Resources>/Font>/ProcSet[/PDF/Text]/Properties>/XObject>>>/Thumb 17 0 R/TrimBox[0.

00

endstream

endobj

3 0 obj

>

endobj

10 0 obj

>/Resources>/Font>/ProcSet[/PDF/Text]/Properties>/XObject>>>/Thumb 17 0 R/TrimBox[0. u/%Y䴯Y|1$VBaZdN}IRR@*,D-T0iZ5r7{&ArɁYP+u7ɥ7

cjK

$Ġ

u/%Y䴯Y|1$VBaZdN}IRR@*,D-T0iZ5r7{&ArɁYP+u7ɥ7

cjK

$ĠНаружная отделка каркасного дома ЦСП плитами, отделка ЦСП фасадов и стен в Москве

ОКРАСКА ЦСП «ТАМАК»

Самой простой поверхностной отделкой ЦСП является окраска с образованием открытых швов (зазоров) между плитами.

ФАСАДНАЯ ОКРАСКА ЦСП «ТАМАК». СИСТЕМА С ВИДИМЫМИ ШВАМИ РАСШИРЕНИЯ.

| Грунт, 1 слой | Финишная окраска, 2 слоя | Производитель |

|---|---|---|

| Disbon 481 | Caparol Thermo San NQG. Краска фасадная на основе силиконовой смолы. | Caparol |

| Tiefgrund TB | Amphibolin — Caparol. Краска акриловая. | Caparol |

| CapaSol LF | Caparol Acryl — Fassadenfarbe. Краска акриловая. | Caparol |

| Caparol Sylitol 111 Konzentra — силикатный грунт на основе жидкого стекла. | Silitol-Fin. Краска минеральная. Краска минеральная. |

Caparol |

| Malech / Elastocolor Primer | Elastocolor. Эластичная краска на акриловой основе. | MAPEI |

| ВД-АК-18 (Шагрень). Водно-дисперсионная акриловая краска. | ЛАЭС, г. Самара | |

| ВД-АК-18 (Шагрень). Водно-дисперсионная акриловая краска. | ЛАЭС, г. Самара | |

| ВД-АК-035 | ВД-АК-117. Водно-дисперсионная акриловая в два слоя. | ПИГМЕНТ, г. Тамбов |

| Грунт укрепляющий Боларс | Structure. Текстурированная Боларс на основе акриловой дисперсии. | Боларс,г.Москва |

| Primer Fasade | Alpha Coat. Текстурированная краска, матовая водоразбавляемая кварцсодержащая. | Sikkens |

ФАСАДНАЯ ОКРАСКА ЦСП «ТАМАК». СИСТЕМА С ЗАКРЫТЫМИ ШВАМИ РАСШИРЕНИЯ.

| Грунтование | Финишная окраска, 2 слоя | Производитель |

|---|---|---|

| Грунтовка Malech / Elastocolor Primer | Elastocolor — эластичная краска на акриловой основе. | MAPEI. |

ШТУКАТУРКА

ФАСАДНАЯ ШТУКАТУРКА ЦСП «ТАМАК». СИСТЕМА С ВИДИМЫМИ ШВАМИ РАСШИРЕНИЯ ИЛИ ШВАМИ, ЗАКРЫТЫМИ ДЕКОРАТИВНЫМИ ПЛАНКАМИ.

Схема устройства открытого шва расширения для компенсации линейных изменений, вызванных температурно-влажностными воздействиями.

| Основа | Грунт, 1 слой | Финишная штукатурка | Производитель |

|---|---|---|---|

| Клеющая армирующая масса Klebe und Spachte Imasse 190 grau+ армирующая сетка 650 | Caparol-Putzgrund | Структурная штукатурка Capatect-Fassadenputz R 30 | ДАВ-Руссланд |

| Капилляр | Fresque (Фреска) — декоративная рельефная паста с волокнистой фактурой | Максдекор | |

Оптимист G – 103. ГК «Оптимист» ГК «Оптимист» |

Штукатурка финишная | ГК Стена | |

| Оптимист G103 | Штукатурка финишная полимерно-минеральная Дождь | ГК Стена | |

| Акрилит-08 | Акрилит 415, эластичная штукатурка | ООО ВЛКЗ ОЛИВА | |

| Primeseal | Stuc-O-Flex | Представительство в России — Издательский Дом «Красивые дома пресс | |

| Оптимист G103 | Штукатурка финишная Манна D-708 | ГК Оптимист | |

| Клей Экстра (производитель ЗАО ПК ЛАЭС)+ цемент М500 Д0. Стеклосетка щелочностойкая. | Штукатурка фактурная Файн ЛАЭС | ЗАО ПК ЛАЭС |

ФАСАДНАЯ ШТУКАТУРКА ЦСП «ТАМАК». СИСТЕМА С ЗАКРЫТЫМИ ШВАМИ РАСШИРЕНИЯ.

Схема устройства закрытого шва расширения.

| Подготовка | Базовый слой | Финишная штукатурка | Производитель |

|---|---|---|---|

| Грунт Malech.Шпаклевание с помощью Mapetherm AR2 и сетки MapethermNet (полоса сетки шириной 33 см накладывается на шов расширения) | Mapetherm AR2 по всей площади с армированием сеткой MapethermNet в среднем слое. | SilancolorTonachino- декоративная штукатурка на силиконовой основе | MAPEI. |

| Шпаклевание с помощью KerabondT + латекс Isolastic и сетки MapethermNet (полоса шириной 33 смнакладывается на шов расширения) | грунтовка Malech нанесение Mapetherm AR2 по всей площади с армированием сеткой MapethermNetв среднем слое | SilancolorTonachino- декоративная штукатурка на силиконовой основе | MAPEI. |

Для заделки шва расширения на стыке листов ЦСП ТАМАК толщиной 12мм, в шов укладывается шнур из вспененного полиэтилена( например Вилатерм), Ø 8мм, затем шпатлёвка эластичная «JointCompound». |

Грунт «Stuc-O-Base» | Stuc-О-Flex | Stuc-O-FlexПредставитель в Р.Ф. издательство«Красивые дома», г. Москва |

| Заделка швов акриловым герметиком Акцент 117 | Экстра Флекс» эластичный клей + ЦЕМЕНТ М500Д0. Стеклосетка щелочностойкая, утопленая в средний слой клея | Сахара Флекс- эластичная штукатурка | ЗАО «ПК ЛАЭС», г. Самара |

| Клеющая армирующая масса Klebe und SpachteI masse 190 grau+ армирующая сетка 650. | Грунт Caparol-Putzgrund с кварцевым наполнителем | Capatect-Fassadenputz R 30 | Caparol |

| Выровнять шов по стыку панелей ЦСП до создания единой плоскости примыкания плит. В шов уложить шнур Вилатерм или Изонел. Диаметр 6-8 мм. Верхний край жгута не должен доходить до плоскости листов ЦСП на 2-3 мм. Заполнить шов герметиком Bostik MS-Polymer 2720 | Грунт Акрилит 08. Эластичная штукатурка Акрилит-415 Эластичная штукатурка Акрилит-415 |

ВЛЗК ОЛИВА |

ПРИМЕЧАНИЕ

При проведении отделочных работ необходимо строго следовать данными производителем инструкциям по применению систем материалов.

Наименее требовательными к качеству отделываемой поверхности являются текстурные краски, поэтому именно они рекомендуются для самостоятельного окрашивания фасадов валиком. Не текстурные (гладкие) краски рекомендуется наносить только на специально подготовленные поверхности с утопленными и зашпаклёванными шурупами.

РЕКОМЕНДАЦИИ ПО ШУРУПАМ

Для крепления ЦСП «ТАМАК» к каркасам на фасадах, рекомендуется применять оцинкованные или анодированные самонарезные шурупы (далее — саморезы), т.к. черные (фосфатированные) могут корродировать под действием атмосферной влаги, при этом они теряют свои прочностные качества, а ржавчина может проступить через финишное покрытие.

ПОДГОТОВКА ПОВЕРХНОСТИ ЦСП «ТАМАК» ДЛЯ ПРОВЕДЕНИЯ ФАСАДНЫХ ОТДЕЛОЧНЫХ РАБОТ

Перед покраской необходимо подготовить поверхность ЦСП следующим образом:

- углубить все шурупы на 1-2 мм;

- зашпаклевать все углубления и сколы фасадными шпаклёвками, например производства компании ЛАЭС «Шпатлевка под окраску» плюс цемент М500Д0;

- после высыхания шпаклёвки зачистить образовавшиеся шероховатости наждачной бумагой;

- очистить поверхность плиты от пыли влажной ветошью;

- для выравнивания впитываемости поверхности ЦСП нанести на все стороны плиты, включая кромки, валиком или кистью грунтовку глубокого проникновения;

- кромки плиты удобнее обрабатывать грунтовкой не по одному листу, а в тот момент, когда плиты находятся в пачке;

- далее наносить отделочные материалы согласно инструкции, данной производителем.

технические характеристики и монтаж + Видео

Отделка фасада — важный шаг в создании красивого экстерьера дома. Подход к выбору материала должен быть максимально взвешенным. Важен не столько красивый фасад, сколько обеспечение предельно возможной защиты от негативного воздействия внешней среды. Среди множества вариантов, отделка фасада плитами ЦСП, пожалуй, один из наиболее оптимальных способов облицовки своими руками.

Такие плиты, используемые в технологии «сухого монтажа», придают строению дополнительную устойчивость, гидро-, тепло- и ветрозащиту. Разобраться в процессе облицовки фасада плитами ЦСП более подробно, узнать о том, какие технические характеристики и свойства присущи цементно стружечной плите, вы сможете, ознакомившись со статьей.

Оглавление:

- Плиты ЦСП для фасада

- Эксплуатационные свойства и технические характеристики плиты ЦСП

- Монтаж и облицовка фасада плитами ЦСП + Видео

Плиты ЦСП для фасада

Отделка фасада ЦСП плитами фото

Это листовой стройматериал с твердой гладкой поверхностью серого цвета, само название которого — цементно стружечная плита говорит о составляющих его компонентах. Если коротко, изготовление происходит методом прессования смеси, в состав которой входят следующие ингредиенты: портландцемент (65%), древесная стружка (24%), химические добавки, улучшающие физико-технические характеристики плит, в объеме 2,5%, и вода (8,5%). После прохождения всего технологического процесса получается достаточно прочный материал, имеющий монолитную структуру и ровную поверхность.

Если коротко, изготовление происходит методом прессования смеси, в состав которой входят следующие ингредиенты: портландцемент (65%), древесная стружка (24%), химические добавки, улучшающие физико-технические характеристики плит, в объеме 2,5%, и вода (8,5%). После прохождения всего технологического процесса получается достаточно прочный материал, имеющий монолитную структуру и ровную поверхность.

Вообще, плита ЦСП для фасада — идеальный вариант отделки. Благодаря удобству обработки, это отличная возможность при минимальных затратах придать дому индивидуальный, эффектный облик. ЦСП несложно резать, можно сверлить, фрезеровать и шлифовать, но, учитывая наличие в составе плиты цемента, следует использовать инструмент с рабочей поверхностью из твердых сплавов. Рекомендуется применение болгарки и круга по бетону или камню.

Выпускаются текстурированные ЦСП, имитирующие кирпичную или каменную кладку. Кроме того, существуют панели с покрытием из каменной крошки, изготовленные в разной цветовой гамме.

Свойства и технические характеристики плиты ЦСП

Цементно стружечная плита для фасада

Выбирая для обшивки фасада плиты ЦСП технические характеристики которых обеспечивают массу преимуществ перед другими листовыми материалами, можно создать все условия для длительной эксплуатации строения. Так, опытным путем доказано, что сто циклов заморозки-разморозки практически никак не сказываются на качестве и свойствах плит.

Рассмотрим эксплуатационные и технические характеристики цементно стружечной плиты более подробно:

- Высокая прочность материала, в т. ч. на ударное воздействие. Она не изменяется в зависимости от направления, т. е. остается одинаково высокой как при креплении в поперечной, так и долевой ориентации.

- Пожаробезопасность. Трудновоспламеняемый и не поддерживающий горение материал; при нагреве не выделяет опасных веществ и дыма.

- Влагостойкость. Не разбухает более, чем на 2% при нахождении в воде в течение 24 ч. Принимая во внимание, что при эксплуатации существует лишь риск намокания от осадков, становится очевидно, что это прекрасный показатель устойчивости к влаге.

- Паропроницаемость.

- Хорошая шумоизоляция.

- Высокая биостойкость ЦСП. Из-за наличия цемента в структуре плиты, а значит, щелочной среды, материал не гниет, не подвержен повреждению насекомыми и различными микроорганизмами

- Морозостойкость. ЦСП используются в любых климатических условиях, даже самых экстремальных.

- Абсолютная экологическая чистота, отсутствие вредных добавок.

Обладая набором таких привлекательных для застройщика характеристик, цементно стружечная плита для фасада становится самым оптимальным и надежным способом отделки.

Облицовка фасада плитами ЦСП

Несмотря на внушительное количество достоинств, есть и минусы. Главный из которых — большой вес панелей, что затрудняет работу с ними. Монтировать плиты ЦСП для фасада, когда их высота составляет 3 м, а вес, в зависимости от размеров, от 35 до 87 кг, довольно обременительно, даже если заниматься этим не в одиночку. Работу на высоте придется выполнять, прибегая к использованию средств механизации, к примеру, лебедки.

При высокой ударопрочности материал обладает низкой прочностью на изгиб. Другими словами, плита может сломаться, не выстояв под своей собственной тяжестью. Не следует поднимать длинные панели параллельно земле, держа лишь за края. Переносят их только на ребро.

Монтаж и облицовка фасада плитами ЦСП

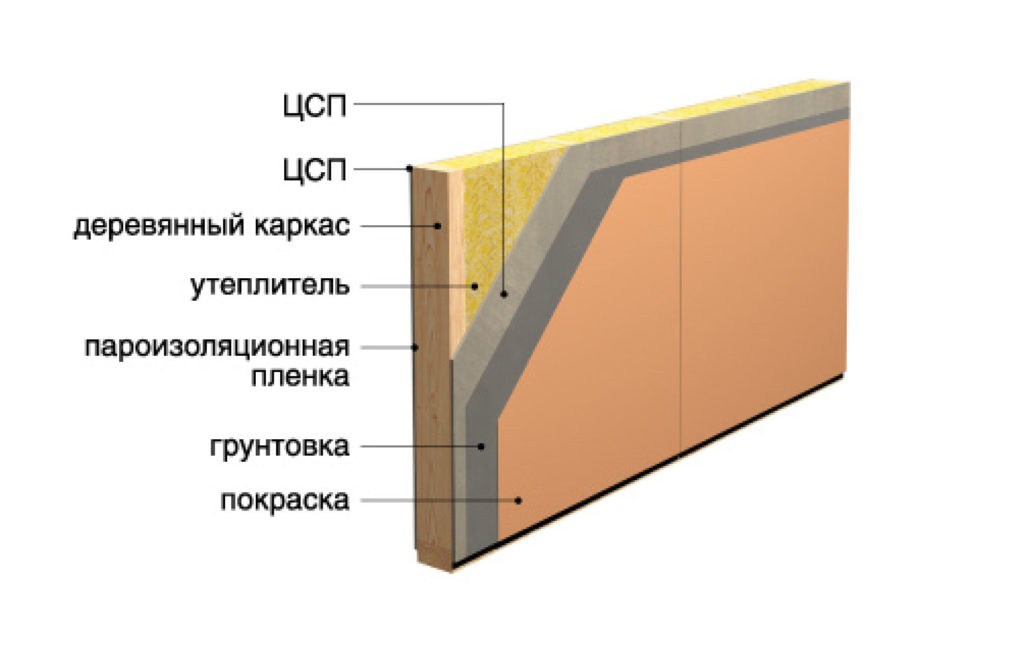

Дома, где в качестве облицовки используются плиты ЦСП, способны выдерживать достаточно тяжелые эксплуатационные условия. Отменные технические характеристики и свойства материала обеспечивают защиту, целостность и долговечность строения. Если толщина плиты ЦСП для стен дома (каркасного, например) должна быть от 10 до 40 мм, то для наружной облицовки следует выбирать материал, толщина которого 10-20 мм. Наиболее оптимальной для отделки фасада можно считать толщину 12-16 мм. Здесь нужно принимать в расчет то, что увеличение этого параметра создает дополнительную нагрузку, а материал более тонкий при значительных неровностях основы и чрезмерном воздействии может просто ломаться.

Лист ЦСП на фасаде каркасного дома

Облицовка фасада плитами ЦСП может осуществляться с укладкой утеплителя и без таковой. Рекомендуется все же использовать утеплитель при монтаже — он способен обеспечить защиту в любом диапазоне температур, от самых низких до очень высоких. Именно такой вариант монтажа плит ЦСП мы и будем рассматривать поэтапно.

- К несущей стене по горизонтали или вертикали, крепят кронштейны с шагом в 60 см. Чаще практикуется вертикальный метод, горизонтальный же обычно применяется на небольших площадях. Каркас для крепления цементно стружечных плит нужен основательный, рассчитанный под серьезные нагрузки. Поэтому брус должен быть минимум 50х50. Иногда брус заменяют прямоугольными трубами (50х20).

- Между элементами каркаса укладывается утеплитель. Часто используют базальтовую минвату. Каждую плиту утеплителя фиксируют к стене двумя дюбелями. Поверх размещается ветрозащитная мембрана, которая крепится тем же способом, что и утеплитель или строительным степлером.

Если декоративная часть работ по каким-то причинам откладывается, то фасад просто обшивают плитами ЦСП и оставляют до лучших времен. Ни с краями, ни с поверхностью таких плит ничего не случится. Хотя существует вероятность того, что под воздействием влажности воздуха соединения и крепления между листами могут слегка сдвигаться.

Обшитый плитами ЦСП фасад, можно облицевать любым подходящим материалом, окрасить или отделать фасадной декоративной штукатуркой. Но предварительно на плиты следует обязательно нанести грунтовку.

Самый незамысловатый способ отделки ЦСП — окраска. Целесообразно применение красок на силиконовой или акриловой основе, наносимых одним либо несколькими слоями, в соответствии с типом краски.

Отделка фасада плитами ЦСП получает в индивидуальном домостроении все большее распространение. И это вполне заслуженно. Ведь присущие материалу отличные качественные характеристики позволяют применять его во многих конструкциях очень разного назначения: от облицовки фасадов и внутренней отделки до мощения дорожек и изготовления подоконников.

Крепление цсп

Цементно-стружечные плиты необходимо крепить к несущим конструкциям при помощи специальных гвоздей или саморезов. Все виды крепежных элементов должны иметь антикоррозийное покрытие.

Крепление плит цсп при помощи гвоздей

Для крепления плит должны использоваться специальные оцинкованные гвозди диаметром от 2,5 мм. Размер гвоздей выбирается из условия, чтобы длина защемленной части была не менее двойной толщины листа ЦСП и не менее 10 диаметров гвоздя.

Минимальный размер гвоздей и шурупов в зависимости от толщины ЦСП

Диаметр, мм. | Толщина ЦСП, мм | ||||

|---|---|---|---|---|---|

10 | 12 | 16 | 24 | 36 | |

2,5 | 35 | 40 | 50 |

|

|

3 | 40 | 45 | 50 |

|

|

3,5 | 45 | 50 | 55 | 75 |

|

4 |

|

| 60 | 75 | 110 |

4,5 |

|

| 65 | 75 | 110 |

5 |

|

| 70 | 80 | 110 |

5,5 |

|

|

| 85 | 110 |

6 |

|

|

|

| 110 |

Для обеспечения правильного крепления цементно-стружечных плит необходимо соблюдать шаг между крепежными элементами, расстояний между ними и краями плит. |

Толщина плиты, мм | А | B | C |

|---|---|---|---|

10,12 | 200 | 400 | 20 |

16 | 300 | 600 | 25 |

24 | 400 | 800 | 25 |

36 | 600 | 1200 | 40 |

Края и швы

В этой категории нет товаров.

Политика безопасности содержимого(CSP) — HTTP

Политика безопасности контента (CSP) — это

добавлен уровень безопасности, который помогает обнаруживать и смягчать определенные типы атак,

включая атаки с использованием межсайтовых сценариев (XSS) и внедрение данных. Эти

атаки используются для всего: от кражи данных до искажения сайта и распространения

вредоносное ПО.

CSP разработан с учетом полной обратной совместимости (кроме CSP версии 2, где есть некоторые явно упомянутые несоответствия в обратной совместимости; подробнее здесь раздел 1.1). Браузеры, не поддерживающие он по-прежнему работает с серверами, которые его реализуют, и наоборот: браузеры, которые не поддержка CSP игнорирует его, работает как обычно, по умолчанию используется стандартное происхождение политика в отношении веб-контента. Если сайт не предлагает заголовок CSP, браузеры также используют стандартное происхождение политика.

Чтобы включить CSP, вам необходимо настроить веб-сервер для возврата Content-Security-Policy HTTP-заголовок. (Иногда можно увидеть упоминания

заголовка X-Content-Security-Policy , но это более старая версия и

вам больше не нужно указывать его.)

В качестве альтернативы, элемент может использоваться для настройки политики,

например:

Снижение риска межсайтового скриптинга

Основная цель CSP — смягчение последствий атак XSS и создание отчетов о них. XSS-атаки используют

доверие браузера к контенту, полученному с сервера. Выполняются вредоносные скрипты

браузером жертвы, потому что браузер доверяет источнику контента, даже если

это не исходит от того, откуда кажется.

XSS-атаки используют

доверие браузера к контенту, полученному с сервера. Выполняются вредоносные скрипты

браузером жертвы, потому что браузер доверяет источнику контента, даже если

это не исходит от того, откуда кажется.

CSP позволяет администраторам серверов сокращать или устранять векторы путем какой XSS может возникнуть, указав домены, которые браузер должен рассматривать как допустимые источники исполняемых скриптов. Тогда браузер, совместимый с CSP, будет выполнять только скрипты, загруженные в исходные файлы, полученные из этих разрешенных доменов, игнорируя все другой сценарий (включая встроенные сценарии и HTML-атрибуты обработки событий).

В качестве высшей формы защиты сайты, которые не хотят, чтобы скрипты исполняемый может выбрать глобальный запрет выполнения скрипта.

Снижение атак с помощью перехвата пакетов

Помимо ограничения доменов, из которых может быть загружен контент, сервер может

укажите, какие протоколы разрешено использовать; например (а в идеале из

точка зрения безопасности), сервер может указать, что весь контент должен быть загружен с использованием HTTPS. Полная стратегия безопасности передачи данных включает в себя не только принудительное применение HTTPS для

передача данных, но также отмечая все файлы cookie

атрибут

Полная стратегия безопасности передачи данных включает в себя не только принудительное применение HTTPS для

передача данных, но также отмечая все файлы cookie

атрибут secure и обеспечение автоматических перенаправлений из HTTP

страниц в их HTTPS-аналоги.Сайты также могут использовать Strict-Transport-Security HTTP-заголовок для обеспечения подключения браузеров

к ним только по зашифрованному каналу .

Настройка политики безопасности содержимого включает добавление Content-Security-Policy HTTP-заголовок веб-страницы и присвоение ему значений

чтобы контролировать, какие ресурсы пользовательскому агенту разрешено загружать для этой страницы. Например,

страница, которая загружает и отображает изображения, может разрешать изображения из любого места, но ограничивает

действие формы для конкретной конечной точки.Правильно разработанная Политика безопасности контента помогает

защитить страницу от атак межсайтового скриптинга. В этой статье объясняется, как

правильно создавать такие заголовки и приводить примеры.

В этой статье объясняется, как

правильно создавать такие заголовки и приводить примеры.

Указание политики

Вы можете использовать HTTP-заголовок Content-Security-Policy , чтобы указать свой

политика, например:

Content-Security-Policy: политика Политика — это строка, содержащая директивы политики, описывающие ваш Контент. Политика безопасности.

Написание политики

Политика описывается с помощью серии директив политики, каждая из которых описывает

политика для определенного типа ресурса или области политики. Ваша политика должна включать default-src policy директива, которая является резервным вариантом для других типов ресурсов

когда у них нет собственных политик (полный список см. в описании

директива default-src ). Политика должна включать default-src или script-src , чтобы предотвратить выполнение встроенных скриптов.

работает, а также блокирует использование eval () . Политика должна включать

Политика должна включать default-src или style-src , чтобы ограничить встроенные стили из

применяется из элемента